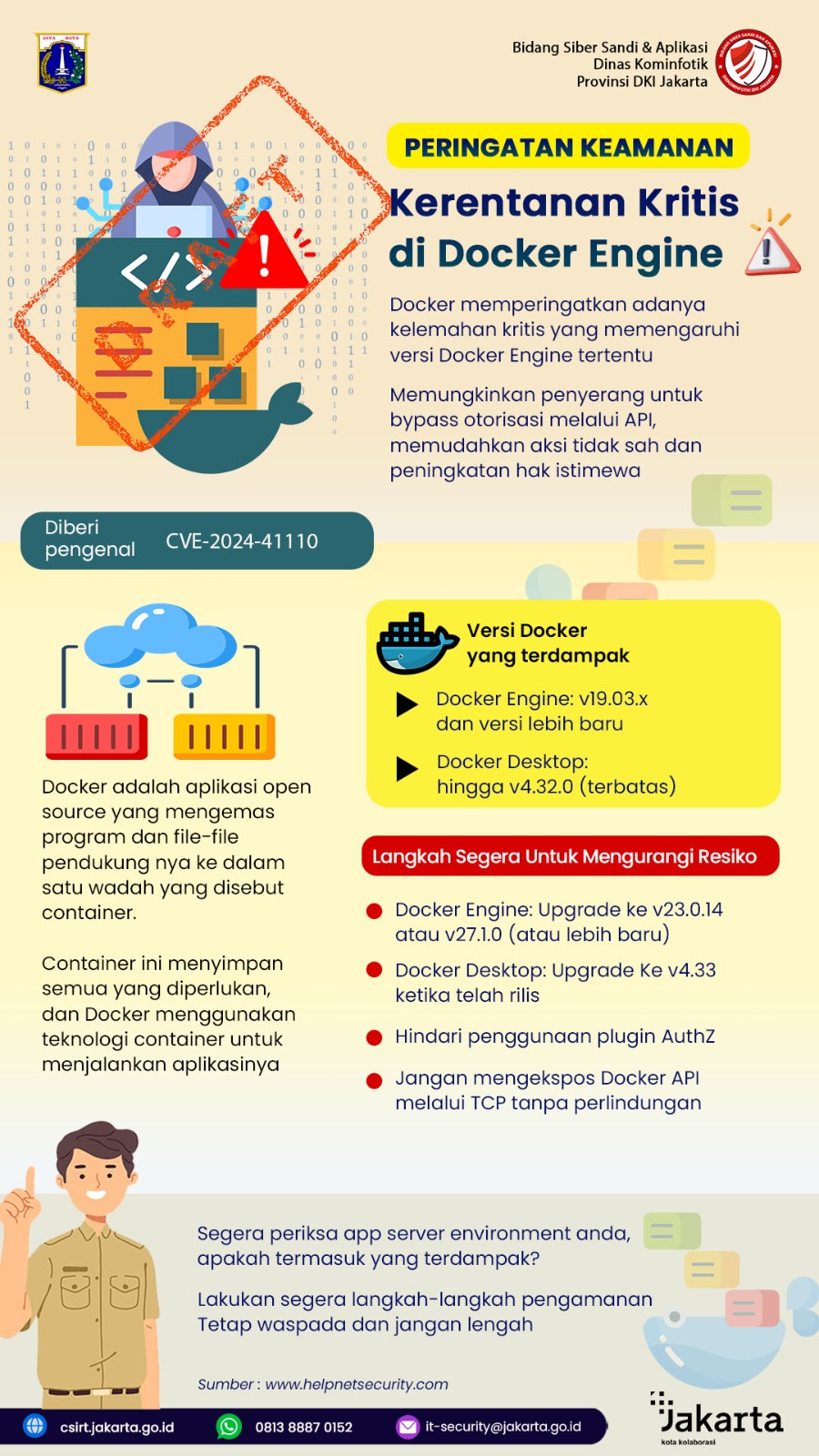

Baru baru ini, dirilis infomasi mengenai Docker telah memperbaiki (lagi) kelemahan bypass autentikasi yang kritis dengan code (CVE-2024-41110). Kerentanan Docker Engine dengan tingkat keparahan kritis (CVE-2024-41110) dapat dieksploitasi oleh attacker untuk melewati plugin otorisasi (AuthZ) melalui permintaan API yang dibuat khusus, sehingga memungkinkan attacker melakukan tindakan tidak sah, termasuk peningkatan hak istimewa (privilege escalation).

Tentang CVE-2024-41110

CVE-2024-41110 adalah kerentanan yang dapat dieksploitasi dari jarak jauh, tanpa interaksi pengguna apa pun, dan bahkan dengan tingkat kompleksitas serangan yang rendah, artinya attacker dapat mengeksploitasi kerentanan tersebut dengan sangat mudah.

Gabriela Georgieva, seorang Docker Senior Security Engineer menjelaskan bahwa “Attacker dapat mengeksploitasi bypass menggunakan permintaan API dengan Content-Length yang disetel ke 0, menyebabkan daemon Docker meneruskan permintaan tanpa isi ke plugin AuthZ, yang mungkin salah menyetujui permintaan tersebut.”

“Model otorisasi default Docker adalah semua atau tidak sama sekali. Pengguna dengan akses ke daemon Docker dapat menjalankan perintah Docker apa pun.”

Kerentanan ini memengaruhi pengguna Docker Engine v19.03.x dan versi yang lebih baru yang mengandalkan plugin otorisasi untuk membuat keputusan kontrol akses. Hal ini juga berdampak (secara terbatas) pada pengguna versi Docker Desktop hingga v4.32.0, karena mereka juga menyertakan versi Docker Engine yang terpengaruh.

Masih menurut Gabriela Georgieva, bahwa untuk mengeksploitasi kelemahan di Docker Desktop, attacker harus memiliki akses ke Docker API, “yang biasanya berarti attacker harus sudah memiliki akses lokal ke mesin host, kecuali daemon Docker tidak terekspos secara aman melalui TCP.”

Terakhir, risiko dan potensi eksploitasi lebih rendah karena konfigurasi Docker Desktop default tidak menyertakan plugin AuthZ, dan peningkatan hak istimewa terbatas pada Docker Desktop VM.

Apa yang harus dilakukan oleh pengguna yang terkena dampak?

Pengguna Docker Engine disarankan untuk meningkatkan (upgrade) versi yang mereka jalankan ke versi v23.0.14 atau v27.1.0 (atau lebih baru). Jika mereka tidak dapat segera melakukannya, mereka disarankan untuk menghindari penggunaan plugin AuthZ, dan membatasi akses ke Docker API hanya untuk pihak tepercaya.

Pengguna Docker Desktop harus menunggu versi dengan perbaikan (v4.33) dirilis. “Pastikan plugin AuthZ tidak digunakan dan jangan mengekspos Docker API melalui TCP tanpa perlindungan,” desak Georgieva.

Hal yang menarik tentang CVE-2024-41110 adalah masalah ini telah diperbaiki pada Januari 2019 di Docker Engine v18.09.1 tetapi, karena alasan yang tidak diketahui, perbaikan tersebut tidak dilanjutkan ke versi yang lebih baru.

Meskipun kerentanannya sangat parah, Georgieva mengatakan bahwa “kemungkinan kecil untuk mengeksploitasi hal ini sangatlah rendah.” Tidak jelas apakah isu ini telah dieksploitasi dalam lima tahun terakhir.

So.., segera periksa app server environment anda, apakah termasuk yang terdampak? lakukan segera langkah-langkah pengamanan. Tetap waspada dan jangan lengah (BSSA-MF).